Azure の基礎 その11 セキュリティ後編

前回「Azure の基礎 その10 セキュリティ前編」の続きです。

今回はラーニングパス「Azure のネットワーク接続をセキュリティで保護する」の概要を書いていきたいと思います。

Azure Firewall

そもそも、ファイアウォールとは何なのか。ということの理解から私は始まりました。何となくネットワークのセキュリティでしょ、というぐらいに思っていたのですが、改めて調べてみることにしました。

参考にしたのは ITトレンドさんの記事です。

Azure Firewall は "ステートフル" ファイアウォール

"ステートフル" ファイアウォールとは、ITトレンドさんの言うところのステートフルインスペクションと呼ばれるものです。

ステートフルインスペクションとはパケットフィルタリング型ファイアウォールにおいて、通信内容の通過可否を動的に判断する機能です。

ファイアウォールに到達するパケットの情報を読み取り、あらかじめ設定されたルールに基づいて通過させるかどうかを動的に判断することで、不正なやり取りを排除する仕組みです。

ステートフルインスペクションの仕組み

ステートフルインスペクションの仕組みについて、ITトレンドさんの記事ではこのように解説されています。

| 特徴 | 詳細 |

|---|---|

| 通信の前後関係を把握して許可する | LANからWAN(インターネット)に向けて送信したデータを記録し、WANから戻ってきたデータと照合します。そして、送信時の情報をもとに受信データに不正がないか判断し、正常と判断された場合のみ通信の通過を許可します。 この方式のメリットは、戻りのデータに関する設定が楽なことです。文脈をもとに可否を判断するため、そうでない方式(ステートレス)よりもあらかじめ設定するルールが少なく済みます。 |

| 登録された制御情報をもとに判断するため精度が高い | ステートフルインスペクションはデータの検査精度が高いのが特長です。通信プロトコル(通信するうえでの規約)だけでなく、アプリケーションの情報までを包括的に記録するため、精度の高い検査を実現できます。 また、通信の前後関係を把握して通過可否を決めるため、送信元偽装による不正な通信を排除できます。戻り以外のWAN側からのデータは基本的に受け付けません。 |

Azure Firewall とは

要するに、Azure Firewall とは、パケットフィルタリング型のファイアウォールで、ステートフルパケットインスペクション方式を採用しているサービスと言えます。

また、ステートフルパケットインスペクションにも苦手なものがあります。それが、DoS攻撃です。これもITトレンドさんの引用となりますが、

ステートフルパケットインスペクションは、正当な手順を踏んで送信されたアクセスのみ通過させるので、高い防御性能を誇るファイアウォールの構築が可能です。しかし全ての通信のコンテキストを記録管理しておく必要があります。また、コンテキストを記録する関係上、大量のアクセスを主体とするDoS攻撃には弱いです。

そこで、Azure DDoS Protection というサービスが存在します。

Azure DDoS Protection

Azure Firewall と Azure DDoS Protection の関係

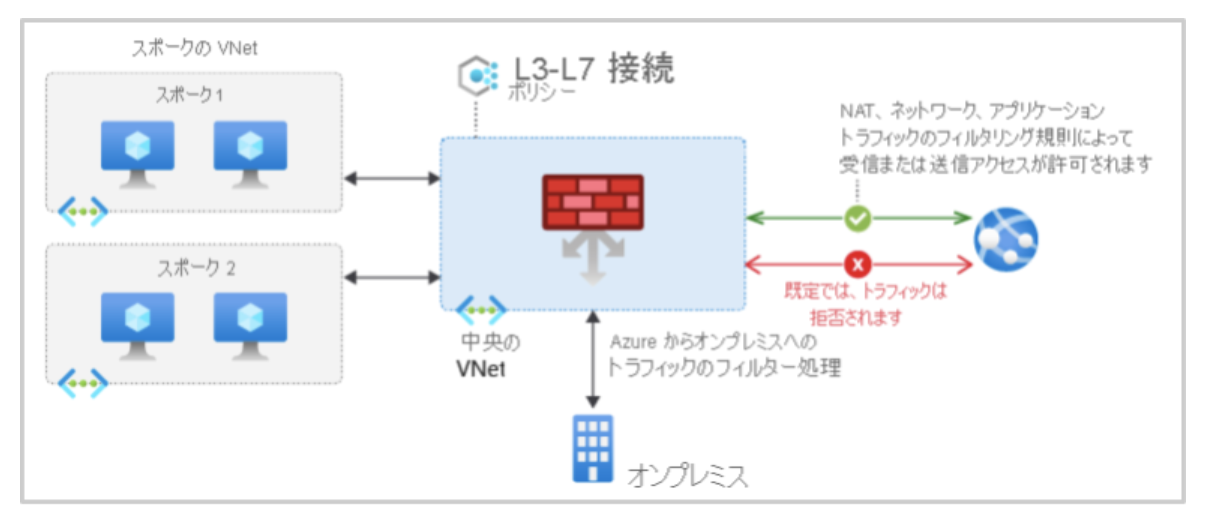

Azure Firewall の概要図はこちらです。

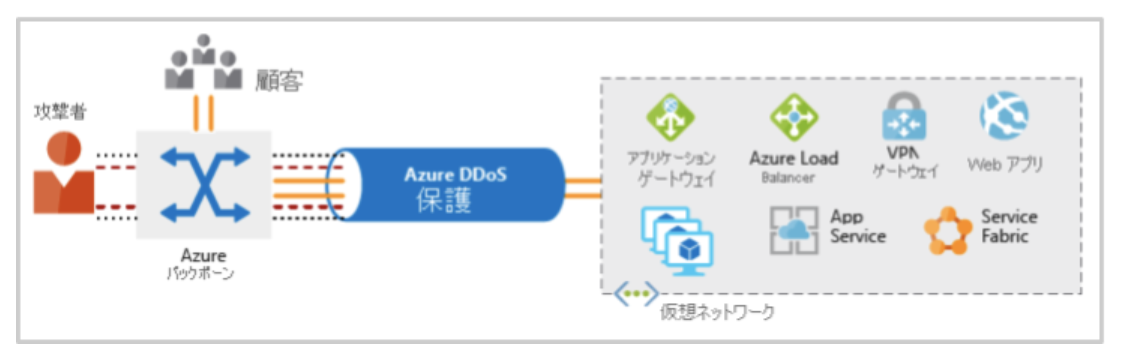

Azure DDoS Protection の概要図はこちらです。

Azure Firewall が VNet 上にデプロイされているのに対して、Azure DDoS Protection は VNet の外にいます。

大量のアクセスを主体とするDoS攻撃を防御した後、VNet に入ってきたパケットを Azure Firewall でチェックするという関係になります。

Azure DDoS Protection のサービスレベル

以下の2つがあります。

| サービスレベル | 詳細 |

|---|---|

| Basic | Azure サブスクリプションの一部として自動的に無料で有効になります。 Basic サービスレベルでは、大規模な DDoS 攻撃で Azure インフラストラクチャ自体が影響を受けないことが保証されます。 |

| Standard | Azure Virtual Network リソースに特化してチューニングされた追加の軽減機能が提供されます。 常時接続のトラフィック監視とネットワーク レベルの一般的な攻撃のリアルタイムの軽減が提供されます。 保護ポリシーは、専用のトラフィック監視および機械学習アルゴリズムによってチューニングされます。 |

ネットワークセキュリティグループ(NSG)

ここについて細かい説明は不要でしょう。AWS でいうところのセキュリティグループと同じです。

ネットワークセキュリティグループ(NSG)の規則の指定方法

| プロパティ | 説明 |

|---|---|

| 名前 | NSG の一意の名前。 |

| 優先度 | 100 ~ 4096 の数値。 規則は優先度順に処理され、小さい数値を持つ規則が大きな数値のものよりも前に処理されます。 |

| 送信元または送信先 | 単一の IP アドレスまたは IP アドレスの範囲、サービス タグ、またはアプリケーション セキュリティ グループ。 |

| プロトコル | TCP、UDP、または すべて。 |

| 方向 | 規則の適用先 (受信または送信トラフィック)。 |

| ポート範囲 | 単一のポートまたはポートの範囲。 |

| 操作 | 許可 または 拒否。 |

最後に

Azure の基礎ラーニングパスもこれで第4部まで終わりです。残すところ2つ(ID管理とコスト管理)となりました。

残り2つも大事な内容になります。

明後日には AZ-900: Microsoft Azure Fundamentals を受験する予定になっているので、それまでに終わらせなければ。。。

以上です。